近期微软远程桌面协议(RDP)中的一个漏洞被发现也可以用来逃避运行在Hyper-V(天青和视窗10中的虚拟化技术)上的虚拟机。

该漏洞是一个导致远程执行的路径遍历,一年前被微软报告为只影响RDP,直到最近才被发现还会影响微软的Hyper-V产品。

最初,微软证实了这一发现,但对“不符合我们的服务标准”这一激励机制不予理睬。

《检查站》杂志的艾亚尔·伊特金于二月出版了技术细节替代料这个漏洞,称这个漏洞是一项覆盖RDP多个漏洞的大型研究的一部分。他的重点是实现反向RDP攻击,即远程连接的服务器获得对客户端的控制。

而这是有可能的,因为通过RDP连接的两台机器共享剪贴板,这意味着远程服务器上复制的任何内容都可以粘贴到本地客户机上。

超虚拟机器中的RDP

虚拟化和远程桌面技术之间的联系并不明显,但在Hyper-V的情况下,前者依赖于后者来增加功能。

然而增强型会话模式在Hyper-V中,支持到虚拟机的RDP连接。这用于在两个系统之间共享设备和文件。

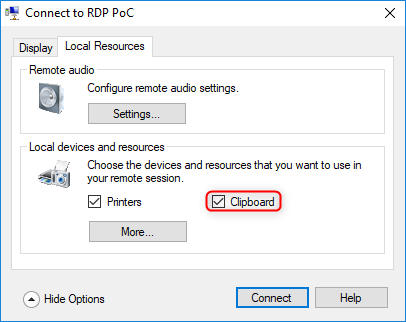

随着增强会话模式的激活,这两个产品之间的关系变得明显,因为相同的设置窗口对于Hyper-V虚拟机和通过Microsoft的RDP客户机(mtsc.exe)进行远程连接都是可用的。

它还用于同步剪贴板内容,默认情况下是打开的。Itkin将同样的概念验证脚本应用到Hyper-V上下文中,这个脚本演示了RDP中的缺陷,并且它的工作原理是一样的。

不过,在这种情况下,研究人员实现了来宾到主机的虚拟机转义。在下面的PoC视频中,研究人员展示了如何简单地将文件粘贴到连接到恶意虚拟机的主机上,从而使攻击者能够在主机的启动文件夹中添加恶意文件,从而确保在下一次重新启动时执行。

Itkin告诉BleepingComputer,攻击者可以利用这个漏洞攻击公司特权用户的电脑。通过强迫管理员连接到他们控制下的计算机或虚拟机,对手可以升级攻击。

一旦有人使用RDP连接到计算机,攻击就开始了。如果受害者(连接客户端)在连接打开时发出“粘贴”操作,即使是在他的计算机上粘贴,也很容易受到攻击。攻击者可以利用共享剪贴板中的漏洞将任意文件放到目标计算机的任意位置,从而有效地接管它。”——Eyal Itkin

在公布了这些新发现后,微软改变了最初的立场,发布了针对该漏洞的识别号(CVE-2019-0887),并发布了一个带有7月份安全更新的补丁。

“虽然任何安全研究人员都很难错过微软测试和提高Hyper-V技术安全性的努力,但我们可以从这项研究中吸取重要的教训。常言道:你的系统有多强,就有多弱。换句话说,通过依赖其他软件库,Hyper-V Manager继承了RDP和它所使用的任何其他软件库中发现的所有安全漏洞。”

如果只有在以后才能安装最新的更新,研究人员说,禁用共享剪贴板(默认是打开的)可以消除漏洞。

有关此次攻击的详细信息和启用该攻击的潜在缺陷将在黑帽美国安全会议上公布。在这次会议上,Itkin和微软安全软件工程师Dana Baril从攻击者和防御者的角度进行了讨论。

微软在一篇名为“行业协作案例研究:“中毒的RDP漏洞披露与响应”的文章中提到了这个漏洞。

他们还向BleepingComputer发表了以下声明:

“7月份发布了一份安全更新。应用更新或启用自动更新的客户将受到保护。我们继续鼓励客户打开自动更新,以确保他们受到保护。”

精彩推荐:

400-607-0568

400-607-0568